EADTrust, conocida formalmente como European Agency of Digital Trust S.L., es un Prestador Cualificado de Servicios de Confianza Electrónica regulado por el Reglamento (UE) Nº 910/2014 (eIDAS). La empresa se posiciona como líder en proporcionar infraestructura legal digital para procesos de innovación y transformación digital, ofreciendo soluciones que garantizan seguridad jurídica, cumplimiento normativo y confianza en transacciones electrónicas. Muy interesante para Startups y Scaleups de entornos Fintech, Regtech, Insurtech y Legatech.

Desde su integración en el Grupo Garrigues —que adquirió una participación mayoritaria del 51% en 2023—, EADTrust ha fortalecido su capacidad innovadora mediante la colaboración estrecha con g-digital, la división de negocios digitales de Garrigues. Esta alianza estratégica combina la «expertise» legal de uno de los despachos de abogados más prestigiosos de Europa con la especialización técnica de EADTrust en servicios de confianza cualificados, impulsando el desarrollo conjunto de soluciones tecnolegales avanzadas.

Con más de 15 años de experiencia, EADTrust combina conocimiento técnico y jurídico para resolver todo tipo de desafíos de digitalización. Como entidad supervisada por el Ministerio de Asuntos Económicos y Transformación Digital de España (y habilitada para la videoidentificación en la expedición de certificados cualificados), está incluida en la lista de confianza de la Unión Europea, actuando en todo el territorio comunitario.

Su integración con Garrigues a través de g-digital permite ofrecer productos innovadores como GoCertius y plataformas reguladas (rPaaS), diseñadas por g-digital y operadas por EADTrust, que aseguran certeza legal preventiva en un entorno regulatorio en evolución.

La empresa preside la Comisión de Blockchain de AMETIC, participa en Global LegalTech Hub (GLTH), y en LNET (entidad procedente de LACNet y LACChain) y colabora con socios estratégicos como CANON y Procesia para desarrollar productos a la vanguardia de la identidad digital europea, de los servicios de confianza digital y de los procesos de transformación digital.

Su lema refleja su esencia: proporcionar certeza legal preventiva en un entorno regulatorio en constante cambio. EADTrust destaca por soluciones fáciles de implementar, precios transparentes y un equipo experto liderado por especialistas reconocidos en servicios de confianza regulados.

Servicios Cualificados bajo eIDAS

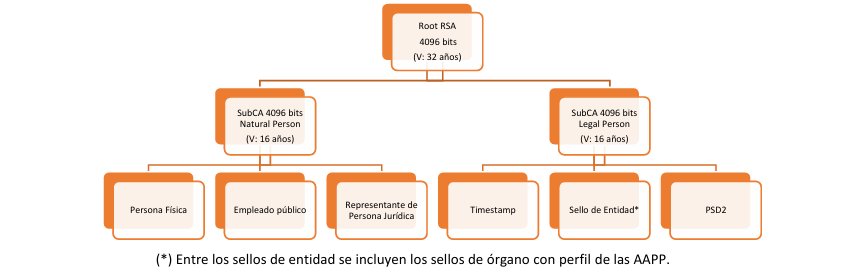

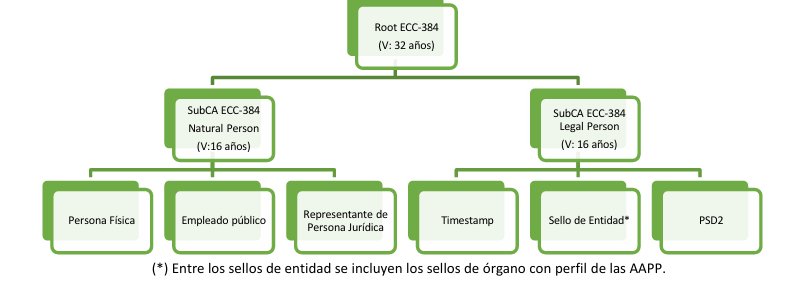

EADTrust ofrece un amplio rango de servicios cualificados conforme al Reglamento eIDAS, diseñados para proporcionar el más alto nivel de confianza digital y cobertura regulatoria, con robustez criptográfica superior al restos de prestadores: RSA de 4096 y 8192 bits y ECC de 256 y 384 bits, lo que le lleva a ostentar la primera posición en «criptoagilidad«. Servicios como:

- Certificados Digitales Cualificados — Emisión de certificados para personas físicas y jurídicas, incluyendo certificados PSD2 (QWAC y QSeal) para servicios de pago en entornos de banca abierta. Estos permiten identificación segura y firmas y sellos electrónicos cualificados

- Sellos de Tiempo Cualificados — Garantizan la fecha y hora exacta de documentos electrónicos.

- Notificaciones Electrónicas Certificadas — Servicios de entrega registrada electrónica con valor probatorio, con nombre propio Noticeman.

- Implementación de Soluciones para la Cartera de Identidad Digital Europea (EUDI Wallet) y servicios de archivo electrónico cualificado con digitalización de documentos en papel bajo eIDAS 2.

Además, integra estos servicios en plataformas como EAD Factory, que actúa como un Prestador de Servicios de Confianza Cualificado (QTSP) «como servicio» integrable en organizaciones, permitiendo un «QTSP in-house» con integración segura y escalable.

Cabe destacar productos como EAD Enterprise Suite, GoCertius o Innovoto (solución de voto electrónico y participación a distancia de accionistas de sociedades de capital, socios de asociaciones, sindicatos, sociedades deportivas y Colegios Profesionales), que facilitan el cumplimiento y la seguridad en procesos empresariales.

El hecho de ser el único prestador cualificado con jerarquías de certificación EIDAS de cifrado ECC-256 durante la pandemia del COVID-19 lo posicionó como el proveedor de elección de certificados de los organismos sanitarios españoles para la expedición de pasaportes COVID.

Servicios Profesionales de Consultoría y Verificación de cumplimiento (auditoría técnica)

Más allá de los servicios cualificados directos, EADTrust ofrece servicios profesionales especializados para ayudar a empresas a alinearse con normativas y estándares internacionales:

- Asesoría en Confianza Digital → Ayuda a prestadores de servicios electrónicos a cumplir con eIDAS y estándares como los de ETSI o WebTrust (CABForum), optimizando sistemas de gestión para obtener reconocimiento como Prestador Cualificado. También ayuda a empresas de sectores regulados, como la banca a cumplir la normativa EIDAS2, entre otras. Con la adopción de certificados de web de corta duración, asesora en la implantación del protocolo ACME.

- Cumplimiento Regulatorio → Diagnóstico, asesoría y consultoría para alineación con el Esquema Nacional de Seguridad (ENS), Esquema Nacional de Interoperabilidad (ENI) y Esquema Judicial de Interoperabilidad y Seguridad (EJIS) en España.

- Verificación de Firmas Electrónicas → Auditoría de soluciones de firma electrónica avanzada, firma manuscrita digitalizada avanzada (FMDA) y firma biométrica por voz, asegurando calidad, seguridad y validez legal.

- Digitalización Certificada → Verificación de software de digitalización de documentos y facturas, garantizando cumplimiento normativo y confianza para usuarios, en cuatro contextos normativos: AEAT, ENI/NTI, EJIS/CTEAJE y EIDAS2 (Digitalización Cualificada).

- Cumplimiento Técnico y legal en normativas conexas de Ciberseguridad como RGPD (GDPR en inglés) → Consultoría especializada en protección de datos personales, aprovechando la experiencia como prestador de servicios de confianza. También se incluye NIS2 (Network and Information Systems 2), DORA (Digital Operational Resilience Act), CRA (Cyber Resilience Act), CER (Critical Entities Resilience) y ENS (Esquema Nacional de Seguridad). Y otras de ámbito europeo como EU’s AI Act, DMA (Digital Markets Act), o DSA (Digital Services Act). Una de las primeras entidades en ofrecer servicios de responsable de la seguridad de la información como persona u órgano designado por las entidades encargado de las funciones de punto de contacto y de coordinación técnica que requerirá la futura Ley de Coordinación y Gobernanza de la Ciberseguridad.

- Votación Electrónica y Servicios Corporativos (servicios electrónicos societarios)→ Plataformas para votación electrónica en juntas de accionistas, foros electrónicos de accionistas y supervisión autenticada de publicaciones web (verificación de publicación sin interrupción, o «publicación fehaciente»), con emisión de actas certificadas que incluyen listas de asistentes, quórum y resultados. También se auditan plataformas de participación a distancia, se graban testimonios electrónicos del video de la junta con certificación del momento en que tuvo lugar y se prestan servicios complementarios para reforzar la seguridad jurídica incluso en Juntas celebras exclusivamente de forma telemática.

Estos servicios se adaptan a las necesidades del cliente, con metodologías versátiles que evidencian la calidad ante terceros y refuerzan la confianza regulatoria.

Compromiso con la Excelencia

Los servicios de EADTrust no solo cumplen con requisitos legales, sino que van más allá al proporcionar certeza y seguridad jurídica preventiva. Al elegir EADTrust, las organizaciones obtienen:

- Reducción de incertidumbre en el uso de tecnologías digitales.

- Mayor autonomía en gestión de procesos electrónicos.

- Responsabilidad asumida por EADTrust en aspectos críticos, como actas certificadas en votaciones, o publicaciones de documentos en página web durante el tiempo prescrito por la ley.

- Integración fluida en sistemas existentes mediante herramientas como Notice Manager para notificaciones y el uso de «Hashes encadenados» para garantizar la integridad de colecciones de datos..

La empresa cuenta con certificaciones ISO 9001, ISO 20000-1, ISO 27001, ENS alto y EIDAS demostrando su compromiso con la calidad, la seguridad de la información y la gestión de servicios TI.

Como parte de un ecosistema innovador, EADTrust colabora en el desarrollo de soluciones blockchain (LNET) y participa activamente en foros sobre eIDAS 2, posicionándose a la vanguardia de la identidad digital europea.

EADTrust se consolida como la entidad de expertos en confianza digital, ofreciendo una combinación única de servicios cualificados eIDAS y consultoría profesional que impulsa la transformación digital segura y con certeza de cumplimiento. Ya sea emitiendo certificados cualificados, verificando soluciones de firma o asesorando en cumplimiento normativo, EADTrust proporciona las herramientas necesarias para operar con plena confianza en un mundo digital.

Para más información sobre cómo EADTrust puede apoyar sus procesos de innovación, visite www.eadtrust.eu o contacte con su equipo de expertos en el 91 716 0555.