La identidad es la base de la personalidad jurídica con la que ejercer derechos y obligaciones, y su gestión nace con la inscripción del neonato en el registro civil.

Y el registro civil se fundamenta en sus orígenes en los registros parroquiales que, en el mundo hispano, que abarcaría España, América Latina y Filipinas universalizó esta infraestructura hasta extenderla en todo el orbe.

Y los registros parroquiales nacieron con el Concilio de Trento (1545-1563) que definió los Quinque Libri. Estos libros se convirtieron en la única fuente oficial de identidad personal durante siglos, especialmente en zonas donde el Estado no tenía presencia directa.

Este artículo repasa algunos hitos históricos hasta llegar al DNI electrónico y la Identidad Digital que en la actualidad podemos considerar una forma de cumplir uno de los Objetivos de Desarrollo Sostenible (ODS), el 16.9 y los artículos 7 y 8 de la Convención de los Derechos del Niño.

El Concilio de Trento y los Quinque Libri: La formalización de los registros parroquiales

El Concilio de Trento, convocado entre 1545 y 1563 bajo los papados de Pablo III, Julio III y Pío IV, para responder a la Reforma Protestante, estandarizó las prácticas eclesiásticas, incluyendo los Quinque Libri o «cinco libros». Estos registros, formalizados en 1563, documentaban inicialmente bautismos, confirmaciones, matrimonios, defunciones y el status animarum (censo parroquial). Y acabaron siendo:

- Libro de bautismos

- Libro de matrimonios

- Libro de defunciones

- Libro de cumplimiento pascual

- Libro de cuentas parroquiales

El libro de bautismos era clave para registrar la identidad, incluyendo el nombre del bautizado, sus padres, padrinos, y la fecha y lugar del bautismo. Este sistema vinculaba a los individuos con la comunidad religiosa y proporcionaba una base para la gestión administrativa, como herencias y tributación, en el mundo hispano.

En los territorios coloniales, como el Virreinato del Perú, los registros parroquiales fueron introducidos por misioneros y sacerdotes desde el siglo XVI.

Fueron esenciales para:

- Conocer la población indígena

- Registrar nacimientos, matrimonios y defunciones

- Establecer filiaciones y linajes

En muchos casos, estos registros fueron más completos y sistemáticos que los primeros registros civiles del siglo XIX.

Todavía hoy, los registros parroquiales son una fuente invaluable para la genealogía, la historia social y la reconstrucción de identidades perdidas.

En contextos donde el registro civil es incompleto, como en comunidades indígenas o rurales, estos documentos siguen siendo utilizados como prueba legal en procesos de regularización de identidad.

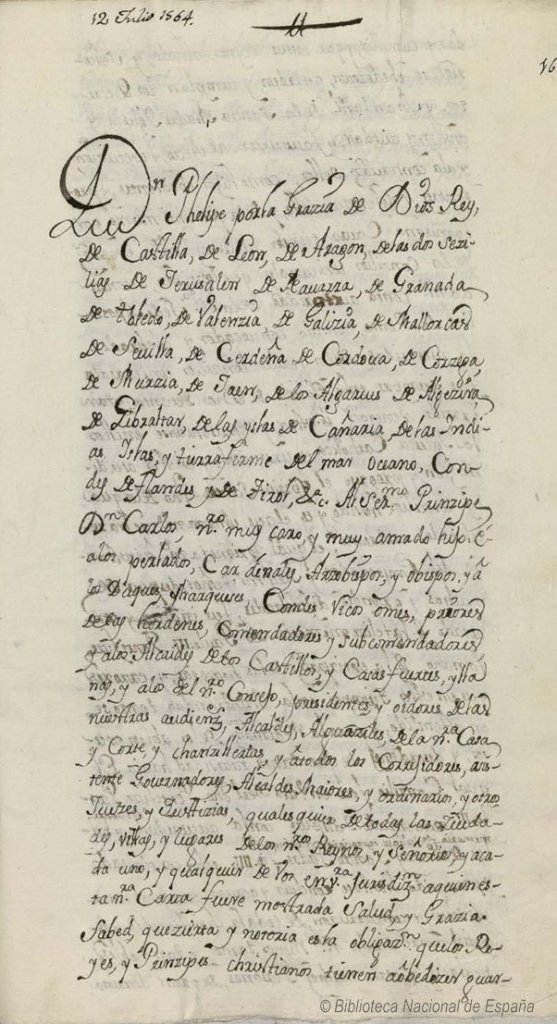

El mandato del Concilio fue recogido en el Catecismo del Concilio de Trento y se convirtió en norma en los territorios católicos. En España, por ejemplo, se oficializó mediante la Real Cédula de 1564, que ordenó a todas las parroquias llevar libros sacramentales.

La Real Cédula de 1564: Implementación en el mundo hispano

La Real Cédula de 1564, emitida por Felipe II, extendió las disposiciones del Concilio de Trento a España, América Latina y Filipinas, ordenando el mantenimiento de los Quinque Libri. En las colonias, donde las estructuras estatales eran incipientes, las parroquias se convirtieron en centros administrativos. Los registros permitían clasificar a las poblaciones según casta o estatus, facilitando la recaudación de tributos y la administración colonial. En Filipinas, los misioneros asignaron nombres y apellidos cristianos, integrando a las comunidades locales en el sistema colonial.

Evolución en la gestión de los apellidos.

En sus orígenes los apellidos en el mundo hispano eran flexibles, no eran fijos ni hereditarios. Eran más bien descripciones circunstanciales:

- Toponímicos: “Juan del Río” (lugar de origen)

- Patronímicos: “Pedro Fernández” (hijo de Fernando)

- Ocupacionales: “Martín Herrero”

- Físicos o personales: “Luis el Rojo”

Fue a partir de la Edad Media, especialmente entre los siglos XI y XIV, cuando los apellidos comenzaron a heredarse de forma estable, primero entre nobles y luego entre clases populares.

Los Quinque Libri impulsaron una mayor claridad en la identificación, y en los siglos XVI y XVII, el uso de dos apellidos (paterno y materno) comenzó a consolidarse en España. En América Latina, se impusieron apellidos hispanos a poblaciones indígenas y a personas de procedencia africana, mientras que en Filipinas, el Catálogo alfabético de apellidos de 1849 estandarizó los apellidos para la administración colonial. Este proceso culminó en el siglo XIX con la fijación de los apellidos como identificadores únicos.

El registro civil en España: Del intento de 1841 al establecimiento de 1870

La secularización del siglo XIX llevó a la creación del registro civil, independiente de la Iglesia, para documentar los eventos vitales.

El intento de registro civil provisional de 1841

En 1841, durante el gobierno progresista de Baldomero Espartero, impulsado por el ministro Manuel Cortina, un decreto intentó establecer un registro civil provisional en España, en poblaciones medianas y grandes. Este esfuerzo buscaba modernizar la administración y reducir la influencia eclesiástica, ordenando a los ayuntamientos registrar nacimientos, matrimonios y defunciones. Sin embargo, la falta de infraestructura, la resistencia de la Iglesia y la inestabilidad política limitaron su éxito.

En muchas zonas, los registros parroquiales siguieron siendo la norma, y el sistema de 1841 no logró consolidarse.

El registro civil de 1870: Características y principios

La Ley Provisional del Registro Civil de 17 de junio de 1870, promulgada durante el Sexenio Democrático, presentada por Eugenio Montero Ríos, ministro de Gracia y Justicia, estableció un sistema permanente, universal y obligatorio. Sus características incluyeron:

- Secularización: Los registros pasaron a manos de juzgados y ayuntamientos, independientes de la Iglesia. Aunque los libros parroquiales siguieron existiendo, dejaron de tener valor legal como prueba principal.

- Universalidad/Obligatoriedad: Todos los nacimientos, matrimonios y defunciones debían registrarse, sin distinción de religión.

- Estandarización: Se usaron formatos uniformes, incluyendo nombre, apellidos, fecha, lugar y datos de los padres o cónyuges, consolidando el uso de dos apellidos. Se organizaron tres libros principales: nacimientos, matrimonios y defunciones.

- Publicidad legal/Accesibilidad: Los registros eran públicos para fines legales. Los actos inscritos tenían efectos jurídicos frente a terceros. La inscripción era gratuita.

- Organización territorial: Se crearon registros municipales y un Registro Civil Central en Madrid.

A pesar de retos iniciales, como la resistencia eclesiástica, el registro civil de 1870 marcó un hito en la gestión de la identidad.

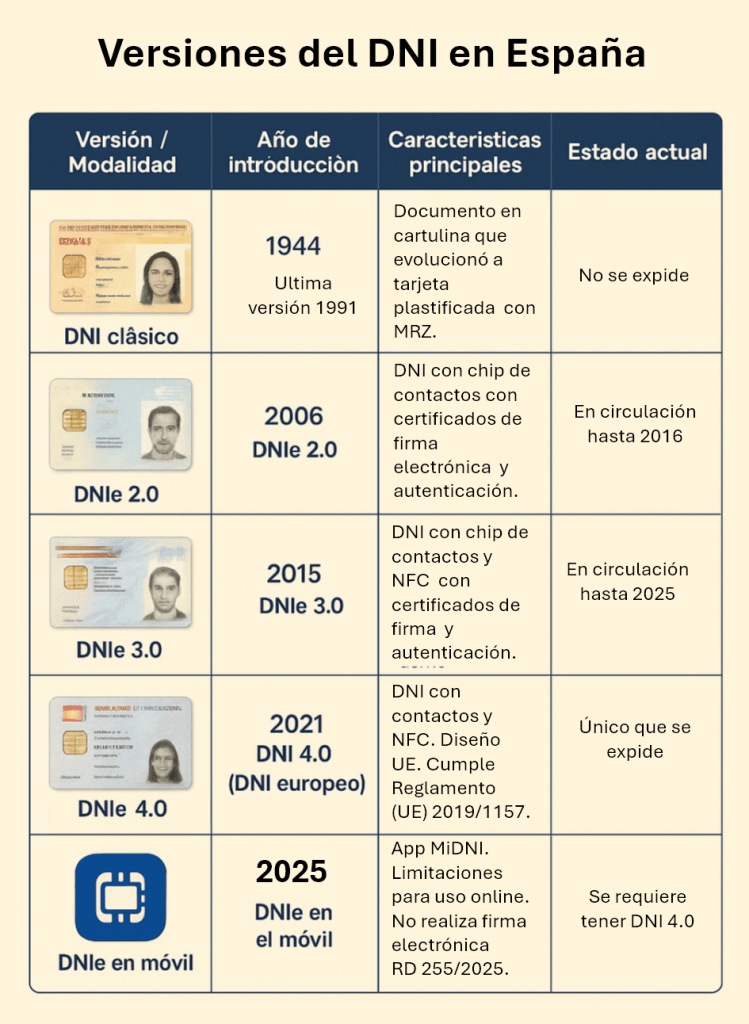

La evolución hacia el DNI y la identidad digital

El registro civil de 1870 sentó las bases para el Documento Nacional de Identidad (DNI), introducido en España en 1944, que integró datos como el nombre completo (con ambos apellidos) y un número único. Este modelo influyó en las cédulas de identidad de América Latina y el Philippine Identification System (PhilSys). En la era digital, el DNI electrónico (DNIe) de 2006 incorporó certificados digitales, mientras que sistemas como PhilSys en Filipinas utilizan biometría, reflejando la transición hacia la identidad digital.

En España se han producido varias versiones de DNI, incluyendo 3 versiones electrónicas y una App:

La ventaja hispana en la gestión de identidad frente al ODS 16.9 y los artículos 7 y 8 de la la Convención de los Derechos del Niño

La herencia hispana en los sistemas de registro, desde los Quinque Libri hasta el registro civil, posiciona a España, América Latina y Filipinas en una situación de ventaja para cumplir con el ODS 16.9 de la Agenda 2030 de las Naciones Unidas, que busca «proporcionar una identidad legal para todos, incluido el registro de nacimientos, para 2030». Asimismo, esta tradición apoya el cumplimiento de los artículos 7 y 8 de la Convención de los Derechos del Niño (1989), que garantizan el derecho de los niños a un nombre, una nacionalidad y a preservar su identidad.

La influencia hispana como ventaja estratégica

La tradición de los registros parroquiales, iniciada con el Concilio de Trento y la Real Cédula de 1564, estableció una cultura de documentación sistemática en el mundo hispano mucho antes que en otras regiones. Los Quinque Libri proporcionaron un modelo temprano de registro universal, que evolucionó hacia el registro civil en el siglo XIX. En España, el intento de 1841 y la consolidación de 1870 reflejaron un compromiso con la identificación universal, mientras que en América Latina y Filipinas, la influencia colonial aseguró que los sistemas de registro se implementaran incluso en contextos multiculturales.

Esta tradición ha dado lugar a sistemas robustos de registro civil en la mayoría de los países hispanohablantes. Por ejemplo, España cuenta con un Registro Civil Central bien organizado, mientras que países como México, Argentina y Chile tienen sistemas consolidados que cubren a la mayoría de su población. En Filipinas, el PhilSys representa un esfuerzo moderno para universalizar la identidad, apoyándose en la base histórica de los registros parroquiales. Esta infraestructura preexistente contrasta con regiones donde los sistemas de registro son más recientes o fragmentados, como partes de África subsahariana o Asia meridional, donde menos del 50% de los nacimientos están registrados en algunos países.

Un ODS para la identidad ODS 16.9

El ODS 16.9 busca garantizar que todas las personas tengan una identidad legal, especialmente a través del registro de nacimientos. En el mundo hispano, la alta cobertura de los registros civiles —en países como España (casi 100%), México (95%) o Argentina (98%)— posiciona a estas naciones para cumplir este objetivo con mayor facilidad. La estandarización de los apellidos y la obligatoriedad del registro desde el siglo XIX han facilitado la trazabilidad de las identidades, reduciendo el número de personas «invisibles» ante el Estado. En Filipinas, el PhilSys, lanzado en 2018, busca registrar a toda la población, incluyendo comunidades remotas, aprovechando la experiencia histórica de los registros coloniales.

Artículos 7 y 8 de la Convención de los Derechos del Niño

El artículo 7 de la Convención de los Derechos del Niño establece que todo niño tiene derecho a un nombre, a ser registrado al nacer y a adquirir una nacionalidad. El artículo 8 protege el derecho del niño a preservar su identidad, incluyendo su nombre, nacionalidad y relaciones familiares. La tradición hispana de registrar nacimientos desde los Quinque Libri y el registro civil de 1870 ha asegurado que la mayoría de los niños en España, América Latina y Filipinas sean registrados al nacer, cumpliendo con el artículo 7. Por ejemplo, en España, el registro de nacimientos es prácticamente universal, y en América Latina, países como Chile y Uruguay tienen tasas cercanas al 99%. En Filipinas, aunque las zonas rurales enfrentan retos, el PhilSys está abordando estas brechas.

El artículo 8 se beneficia de la práctica hispana de usar dos apellidos, que preserva tanto el linaje paterno como el materno, reforzando la identidad familiar. Esta tradición, consolidada en los registros civiles, ayuda a los niños a mantener un vínculo claro con su herencia, incluso en contextos de migración o adopción.

Desafíos y oportunidades

A pesar de esta ventaja histórica, persisten desafíos. En algunas regiones de América Latina, como áreas rurales remotas de Guatemala o Bolivia, y en comunidades indígenas, las tasas de registro de nacimientos son menores debido a barreras geográficas, lingüísticas o económicas. En Filipinas, las zonas remotas y los conflictos internos dificultan la cobertura total. Sin embargo, la infraestructura heredada de los sistemas hispanos, combinada con tecnologías como la biometría y los registros digitales, ofrece oportunidades para cerrar estas brechas. Por ejemplo, iniciativas como el PhilSys o los programas móviles de registro en América Latina están aprovechando esta base histórica para avanzar hacia el cumplimiento del ODS 16.9.

Ideas para el futuro

La influencia hispana en los sistemas de registro, desde los Quinque Libri ha creado un legado de documentación sistemática que posiciona a España, América Latina y Filipinas en una situación de ventaja para cumplir con el ODS 16.9 y los artículos 7 y 8 de la Convención de los Derechos del Niño. La estandarización de los apellidos, la secularización del registro civil y la transición hacia la identidad digital reflejan una evolución continua en la gestión de la identidad. En un mundo donde la identidad legal es crucial para acceder a derechos como la educación, la salud y la participación ciudadana, este legado histórico no solo es un testimonio de organización administrativa, sino también una herramienta poderosa para construir sociedades más inclusivas y equitativas.

Herramientas como ID4D y MOSIP son valiosas en todo el mundo pero no deben olvidar la importancia de los registros parroquiales cuando existen, aunque generalicen el uso de la biometría. La experiencia hispana merece ser tenida en cuenta.