Recientemente, el Organismo Supervisor de Prestadores Cualificados de Confianza eIDAS en España ha comunicado a los prestadores de servicios de confianza la recomendación de abandonar el uso de claves RSA de hasta 2048 bits, indicando que la fuente de la recomendación es el CCN (Centro Criptógico Nacional) a través del documento CCN-STIC 221 – Guía de Mecanismos Criptográficos autorizados por el CCN.

Sin embargo, ese documento no entra en detalles de tamaños de clave recomendados aunque indica en su página 104

Los resultados del ataque ROCA obligó a varios gobiernos europeos a revocar todos

los certificados digitales de millones de tarjetas de identificación de sus ciudadanos,

ya que tenían claves de 1024 bits y se podía suplantar la identidad de sus ciudadanos. En España se optó por la misma medida de prevención, aunque los DNIe españoles no corrían el mismo peligro que los documentos de identidad utilizados en otros países, ya que el DNIe español utiliza claves de 2048 bits.

dando a entender que un tamaño de 2048 bits en RSA es apropiado.

En realidad, las claves de los dispositivos cualificados de casi todos los países (no solo España) eran en aquel momento de 2048 bits, pero la vulnerabilidad ROCA afectaba al algoritmo de generación de claves adoptado por Infineon (que lo limitó al uso de la variante «Fast Prime») con lo que hubiera sido sencillo sustituir las claves generadas por aquellos chips con generadores externos al propio chip.

En muchos lugares (incluida España) se optó por generar claves RSA de 1952-bits en el propio chip. A tal efecto se modificó el software de los «cajeros automáticos del DNI» para actualizar los certificados (y su clave privada asociada) cuando acudieran los ciudadanos a la renovación de certificados. Para siguientes emisiones de DNIe se usaron dispositivos diferentes.

El documento del CCN que entra en más detalles sobre la criptografía es el CCN-STIC 807 – Criptología de empleo en el Esquema Nacional de Seguridad, y la versión más reciente es de mayo de 2022.

En su apartado 3 se indica:

Los mecanismos criptográficos autorizados indicados en los siguientes apartados se han clasificado en dos (2) categorías (CAT) de acuerdo con su fortaleza estimada a corto y largo plazo:

a) Recomendados (R): mecanismos que ofrecen un nivel adecuado de seguridad a largo plazo. Se considera que representan el estado del arte actual en seguridad criptográfica y que, a día de hoy, no presentan ningún riesgo de seguridad significativo. Se pueden utilizar de forma segura a largo plazo, incluso teniendo en cuenta el aumento en potencia de computación esperado en un futuro próximo. Cualquier riesgo residual, solo podrá proceder del desarrollo de ataques muy innovadores.

b) Heredado o Legacy (L): mecanismos con una implementación muy extendida a día de hoy, pero que ofrecen un nivel de seguridad aceptable solo a corto plazo. Únicamente deben utilizarse en escenarios en los que la amenaza sea baja/media y el nivel de seguridad requerido por el sistema bajo/medio (como veremos en el apartado 5) y deben ser reemplazados tan pronto como sea posible, ya que se consideran obsoletos respecto al estado del arte actual en seguridad criptográfica, y su garantía de seguridad es limitada respecto a la que ofrecen los mecanismos recomendados. Como consecuencia de ello, para estos mecanismos se define el periodo de validez hasta 2025 (31 de diciembre), salvo indicación expresa de otro periodo.

En la Tabla 3-2. Tamaño de las primitivas RSA acordadas se considera (L)egacy la criptografía RSA de hasta 2024 bits.

En la Tabla 3-4. Curvas elípticas acordadas se consideran (R)ecomendada la criptografía ECC de todos los tamaños habituales entre los que se encuentran NIST P-256 o secp256r11 y NIST P-384 o secp384r1

En la Tabla 3-8. Esquemas de Firma electrónica autorizados se consideran L los tamaños de clave RSA hasta 2024 y R los tamaños de clave RSA de más de 3072 bits. Y en las variantes ECC las de tamaños a partir de 256 bits.

En la página 50 se entra en detalle sobre la firma electrónica [MP.INFO.3] tal como se encuentra definida en el Reglamento eIDAS y según la forma en la que se debe aplicar en las Administraciones Públicas en el contexto del Esquema Nacional de Seguridad.

Para los niveles bajo y medio del ENS se admiten claves RSA (del firmante) de, al menos, 2048 bits, claves de 224-255 bits si se emplean curvas elípticas y Funciones hash SHA-256 o superior.

Sin embargo, tal como se ha visto esa posibilidad entra en la consideración de «Legacy» y se tiene que dejar de usar desde el 1 de enero de 2026.

Para el nivel alto del ENS se requiere una fortaleza mínima de 128 bits, que, según se ve en las tablas indicadas anteriormente debe ser en RSA de al menos, 3072 bits, y de más de 256 bits si se emplean curvas elípticas . Se entra en detalle en la Tabla 3-8.

En cuanto a los Sellos de Tiempo [MP.INFO.4] se consideran los requisitos para el ENS alto:

- Se utilizarán productos certificados conforme a lo establecido en el ENS ([op.pl.5] Componentes Certificados).

- Se emplearán «sellos cualificados de tiempo electrónicos» atendiendo a lo establecido en el Reglamento eIDAS.

- Se utilizarán mecanismos de firma electrónica recomendados y fortaleza mínima 128 bits, es decir:

# RSA de, al menos, 3072 bits (aunque se recomienda el uso de 4096 bits).

# Curvas elípticas con claves de, al menos, 256 bits.

# Funciones resumen de las incluidas en la serie SHA-2 o SHA-3 con una seguridad mayor o igual que SHA-256. – Para los esquemas enlazados, la seguridad recae en la función resumen empleada, por tanto, se empleará cualquiera de las funciones de la serie SHA-2 o SHA-3 con una seguridad mayor o igual que SHA-256.

Todos estos requisitos son muy difíciles de afrontar si se empiezan a considerar en el año 2025, pero EADTrust ya los tuvo en cuenta en la definición de sus jerarquías de certificación desde su creación.

Jerarquias de certificación de EADTrust.

Las jerarquías de certificación de EADTrust ya cumplen los requisitos establecidos por el CCN desde que se diseñaron y se llevó a cabo la ceremonia de generación de claves de CA en 2019, sin esperar a la fecha límite de diciembre de 2025. Se estructuran en tres niveles (Root CA, Sub-CA e Issuing CA) y combinan tecnologías RSA y ECC, posicionando a EADTrust como pionera en Europa por su uso dual. Esta estructura soporta la emisión de certificados cualificados para firma electrónica, sellos electrónicos y autenticación de sitios web, cumpliendo con los estándares de ETSI y CEN para eIDAS y garantizando alta seguridad y confianza en transacciones electrónicas. La adopción de ECC refuerza su preparación para desafíos criptográficos futuros y ha sido clave para su designación como la entidad emisora de los certificados utilizados por los organismos sanitarios españoles para emitir el pasaporte COVID-19 durante la pandemia.

Las variantes de certificados ofrecidos por EADTrust son las siguientes:

- Autenticación y firma electrónica de personas físicas,

- Autenticación y firma electrónica de personas físicas, con indicación de entidad en la que trabajan,

- Autenticación y firma electrónica de representantes legales de personas jurídicas,

- Autenticación y firma electrónica de empleados públicos,

- Autenticación y firma electrónica de empleados públicos, en el contexto de la Administración de Justicia

- Autenticación y sello electrónico de personas jurídicas,

- Autenticación y sello electrónico de órganos de la administración pública,

- Autenticación y sello electrónico de personas jurídicas sujetas a la normativa PSD2,

- La creación de sellos de tiempo electrónicos cualificados,

- La comprobación y validación de firmas electrónicas, sellos electrónicos, y de sellos de tiempo electrónicos,

- La conservación de firmas electrónicas, sellos o certificados para estos servicios

Se contemplan algoritmos criptográficos de tipo RSA con tamaños de clave de 2048 bits, 4196 bits y 8192 bits y algoritmos criptográficos de tipo ECC (Criptografía de Curva Elíptica) con tamaños de clave de 256 bits y 384 bits.

Los diferentes niveles de robustez de criptografía permiten el cumplimiento de los niveles medios y altos del ENS (Esquema Nacional de Seguridad) de España, tal como se describen en el documento “Guía de Seguridad de las TIC – CCN-STIC 807 – Criptología de empleo en el Esquema Nacional de Seguridad” citado, según las necesidades de las Administraciones Públicas.

Los tamaños de clave para los certificados cualificados (a partir de los certificados de Autoridad de Certificación raíz) son:

- RSA Root CA 2048-bit key size with SHA256 digest algorithm para certificados cualificados.

- RSA Root CA 4096-bit key size with SHA256 digest algorithm para certificados cualificados.

- RSA Root CA 8192-bit key size with SHA512 digest algorithm para certificados cualificados.

- ECC Root CA P-256 with SHA256 digest algorithm para certificados cualificados.

- ECC Root CA P-384 with SHA384 digest algorithm para certificados cualificados.

Para certificados no cualificados - RSA Root CA 2048-bit key size with SHA256 digest algorithm para certificados no cualificados.

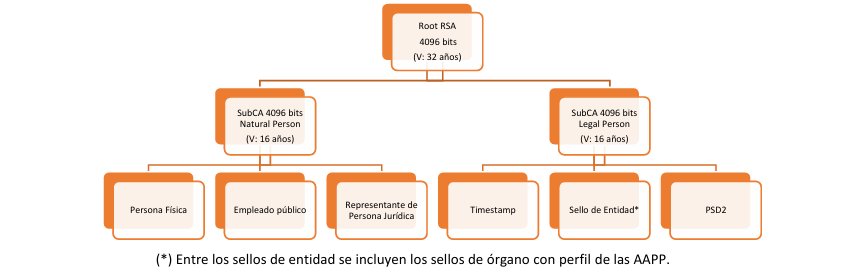

En la siguiente figura se muestra la jerarquía RSA de 4096 bits que es similar a la de 8192 bits.

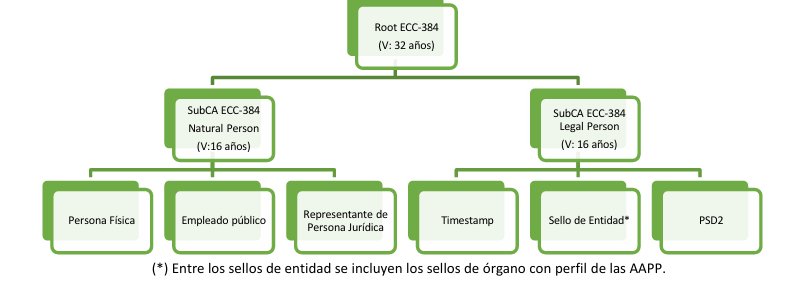

En la siguiente figura se muestra la jerarquía ECC de 384 bits que es similar a la de 256 bits.

Desde principios de 2023 EADTrust ha difundido además los nuevos certificados para la provisión de servicios de sello de tiempo cualificado diferenciados por usar diferentes algoritmos criptográficos, tamaño de clave y uso o no de Dispositivo Cualificado de Creación de Sello o de Firma (DCCF, DCCS o QSCD) Algunos están especialmente diseñados para cumplir requisitos establecidos en el Esquema nacional de Seguridad (ENS) para el Nivel de Seguridad Alto.

Los campos “CommonName” de los nuevos certificados son:

| Certificado | Criptografía | Tamaño Clave | QCSD | ENS |

| EADT QTSU 2023 RSA 2048 | RSA | 2048 | NO | NO |

| EADT QTSU 2023 ENS alto RSA 3072 | RSA | 3072 | NO | SI |

| EADT QTSU QSCD 2023 ENS alto RSA 4096 | RSA | 4096 | SI | SI |

| EADT QTSU 2023 ENS alto ECC 256 | ECC | 256 | NO | SI |

| EADT QTSU QSCD 2023 ENS alto ECC 384 | ECC | 384 | SI | SI |

Por compatibilidad se mantienen los sellos de tiempo basados en criptografía RSA de 2048 bits, destinados a entidades no sujetas al cumplimiento del la normativa ENS del Esquema nacional de Seguridad.

El CAB Forum ha

El CAB Forum ha