El concepto Digital Transaction Management (DTM), Gestión de Transacciones Digitales engloba un conjunto de servicios y tecnologías basados en la nube diseñados para gestionar digitalmente transacciones basadas en documentos. El objetivo principal de la Gestión de Transacciones Digitales es eliminar la fricción inherente a las transacciones que involucran personas, documentos y datos, creando procesos más rápidos, fáciles, convenientes y seguros.

Los componentes clave de un sistema DTM incluyen:

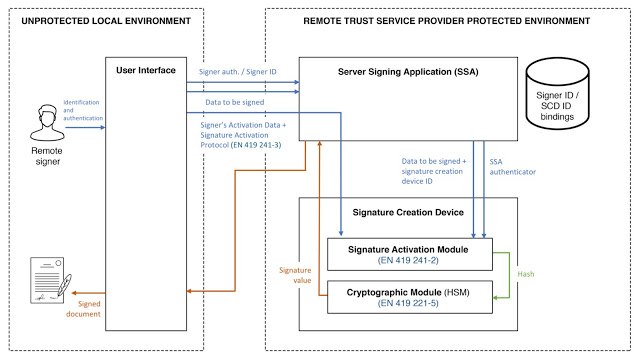

- Firmas electrónicas: Permiten la vinculación de documentos a sus firmantes, su autenticación segura y la atribución legalmente vinculante de documentos firmados.

- Gestión de documentos y transacciones: Incluye almacenamiento digital, asociado al concepto de custodia, organización y recuperación eficiente de documentos y operaciones.

- Automatización de flujos de trabajo: Reduciendo tareas manuales y mejorando la consistencia de los procesos.

- Protocolos de seguridad: Implementando el cifrado donde se precisa (teniendo en ciuenta los riesgos que anuncia la computación cuántica) y controles de acceso para proteger información sensible.

- Autenticación digital: Verificando la identidad de los participantes en las transacciones.

- Gestión de evidencias digitales para favorecer la fuerza probatoria en contextos de resolución de controversias.

- Gestión de entornos híbridos de documentos digitales y en papel, con gestión de la digitalización cualificada de documentos en papel con fuerza probatoria y documentos nacidos digitales que se pueden usar impresos por la posibilidad de cotejo de su CSV (Código Seguro de Verificación) en su sede electrónica de referencia.

Los servicios de EADTrust encajan perfectamente en el concepto de Digital Transaction Management, ya que ofrecen varias soluciones clave que son fundamentales para la gestión digital de transacciones:

- Firmas electrónicas cualificadas: EADTrust emite certificados cualificados para personas físicas y entidades legales, que permiten la creación de firmas y sellos electrónicos avanzados y cualificados. También ofrece servicios de comprobación de las firmas electrónicas que se reciben en las entidades.

- Sellos de tiempo cualificados: Estos sellos permiten probar el momento exacto en que ocurrió un evento digital, dejando un registro irrefutable de la fecha, hora y contenido del evento mediante criptografía. Se asocia un sello de teiempo con cada transacción.

- Custodia digital: EADTrust ha desarrollado una tecnología que permite a los usuarios almacenar documentos digitalmente, pudiendo probar su autenticidad a través de CSV y su inalterabilidad mediante métodos criptográficos avanzados. En línea con la normativa de eArchivos de EIDAS2

- Notificaciones certificadas (Noticeman): Ofreciendo una plataforma de gestión de correo electrónico y SMS certificados que permite registrar la identidad del remitente, el receptor, el contenido y el momento exacto en que se realizaron las comunicaciones.

- Servicios corporativos: Proporcionan testimonios de publicación de documentos a las entidades obligadas para convocatorias de juntas generales de accionistas, foros y gestión de voto electrónico, cumpliendo con la Ley de Sociedades de Capital.

- Custodia de claves privadas: Celebran ceremonias de creación de claves, generando pares de claves asimétricas y manteniendo la clave privada para garantizar la integridad. Estos servicios son esenciales en la gestión de firmas manuscritas capturadas en tabletas digitalizadoras

Estos servicios de EADTrust abordan aspectos críticos de DTM, como la autenticación, la seguridad, la gestión de documentos y el cumplimiento normativo. Al ofrecer estas soluciones, EADTrust contribuye significativamente a la transformación digital de las empresas, permitiéndoles gestionar sus transacciones de manera más eficiente, segura y conforme a la normativa vigente.

En relación con las Carteras IDUE ayuda a adaptarse a las entidades obligadas por mandato del Reglamento EIDAS2 en el articulo 5 septies:

Cuando el Derecho de la Unión o nacional exija que las partes usuarias privadas que prestan servicios —con la excepción de las microempresas y pequeñas empresas según se definen en el artículo 2 del anexo de la Recomendación 2003/361/CE de la Comisión ( 5 )— utilicen una autenticación reforzada de usuario para la identificación en línea, o cuando se requiera una autenticación reforzada de usuario para la identificación en línea en virtud de una obligación contractual, en particular en los ámbitos del transporte, la energía, la banca, los servicios financieros, la seguridad social, la sanidad, el agua potable, los servicios postales, la infraestructura digital, la educación o las telecomunicaciones, dichas partes usuarias privadas también aceptarán, a más tardar treinta y seis meses a partir de la fecha de entrada en vigor de los actos de ejecución a que se refieren el artículo 5 bis, apartado 23, y el artículo 5 quater, apartado 6, y únicamente a petición voluntaria del usuario, las carteras europeas de identidad digital proporcionadas de conformidad con el presente Reglamento.