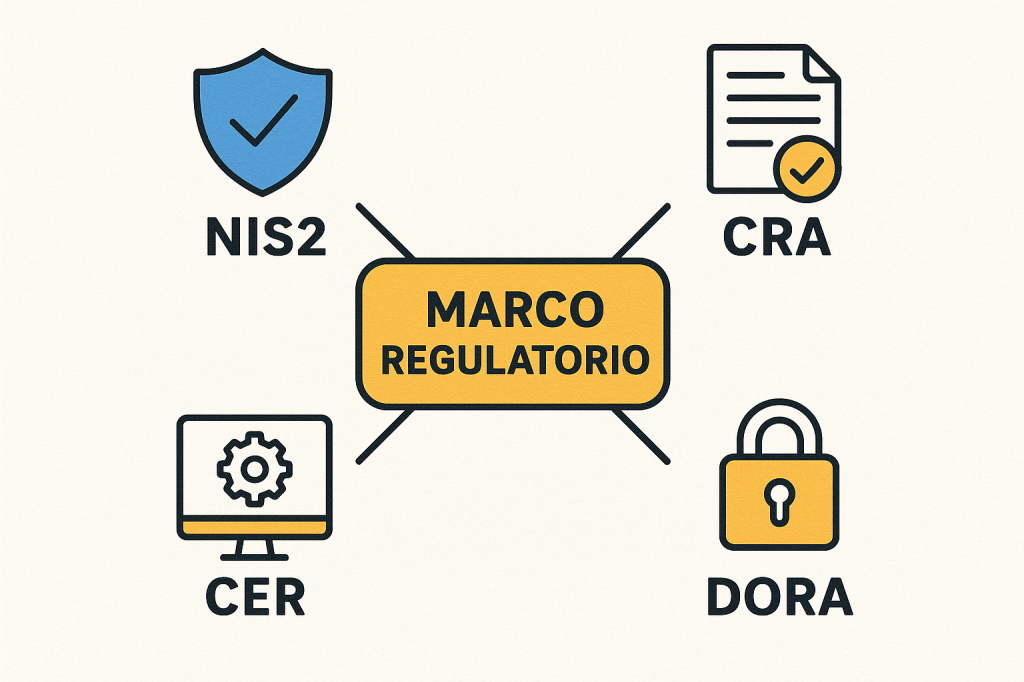

Las empresas enfrentan riesgos de ciberseguridad, que se complementan con un marco regulatorio que obliga a tomar medidas frente a ellos.

Una de las dimensiones de la actividad de las empresas es ahora, por tanto, el cumplimiento normativo del marco regulatorio de la Unión Europea, que exige conocimientos especializados que es difícil tener en nómina y que hace recomendable tener localizados a especialistas que colaboren con la empresa como consultores externos.

Uno de los primeros pasos es navegar por el laberinto regulatorio, en base a normas ya publicadas y en vigor, otras publicadas que entrarán en vigor más adelante, y otras normas anunciadas, pero cuyos principios ya son conocidos.

En un mundo en el que los ciberataques cuestan miles de millones al año, regulaciones como NIS2, CRA, CER y DORA no son solo «buenas prácticas», sino obligaciones que pueden evitar multas de hasta el 2% de la facturación global.

En este artículo se comentan someramente sus similitudes y diferencias para poder entender el panorama completo.

Resumen de las normas citadas:

- NIS2 (Directiva (UE) 2022/2555 de Ciberseguridad): Impulsa la ciberseguridad en infraestructuras críticas y servicios digitales esenciales. Aplica a entidades «esenciales» e «importantes» en sectores como energía, transporte, salud e ICT, con énfasis en gestión de riesgos y respuesta a incidentes. Implementación obligatoria desde octubre de 2024. En España existe un Anteproyecto de Ley, ya que la Directiva se tiene que transponer al ordenamiento legal español

- CRA (Reglamento (UE) 2024/2847 de Ciberresiliencia): Asegura que productos digitales (software, IoT, hardware conectado) sean seguros «por diseño» durante todo su ciclo de vida. Dirigida a fabricantes, importadores y distribuidores; excluye sectores regulados como dispositivos médicos. Plena aplicación en diciembre de 2027.

- CER (Directiva (UE) 2022/2557 de Resiliencia de Entidades Críticas): Protege infraestructuras críticas contra disrupciones amplias (ciber, físicas, operativas). Cubre 11 sectores clave como energía, banca, salud y transporte; las entidades designadas deben cumplir también con NIS2. Identificación de entidades críticas hasta julio de 2026.

- DORA (Reglamento (UE) 2022/2554 de Resiliencia Operativa Digital): Enfocada en el sector financiero (bancos, aseguradoras, fintech) y proveedores ICT críticos, para resistir interrupciones digitales. Incluye pruebas de resiliencia y gestión de terceros. Cumplimiento desde enero de 2025. Implica la adecuación de las entidades proveedoras de banca que serán auditadas por las propias entidades financieras.

Estas regulaciones forman un ecosistema complementario, pero su solapamiento puede generar confusión si no se abordan de forma integrada. Todas buscan elevar la resiliencia digital de la UE frente a amenazas crecientes, promoviendo una armonización transfronteriza. Aquí un resumen:

| Aspecto | Descripción Común |

|---|---|

| Objetivo Principal | Mejorar la ciberseguridad y resiliencia operativa contra riesgos digitales y disrupciones. |

| Enfoque en Riesgos | Obligan a evaluaciones de riesgos, gestión de cadena de suministro/terceros y controles técnicos/organizativos. |

| Reporte de Incidentes | Requerimiento de notificación rápida (e.g., 24-72 horas) a autoridades nacionales o europeas. |

| Gobernanza | Responsabilidad de la alta dirección; auditorías regulares y pruebas de vulnerabilidades. |

| Sanciones | Multas elevadas (hasta 2% de ingresos globales) y medidas correctivas; obligatorias para entidades en cada ámbito. |

| Complementariedad | Se solapan (e.g., entidades CER deben cumplir NIS2); alineadas con ISO 27001 para ~80% de medidas. |

Estas similitudes significan que una empresa en sectores críticos (como finanzas o energía) podría tener que cumplir varias a la vez.

Desde el punto de vista del consultor, una aportación muy valorada es la realización conjunta con la entidad de un «gap analysis» unificado, lo que ahorra tiempo y recursos!Diferencias: Lo que las Distingue (y por qué Necesita Asesoría Personalizada)Las variaciones radican en alcance sectorial, enfoque y plazos, lo que complica el cumplimiento si no se mapea correctamente. Por ejemplo, un fabricante de IoT cae en CRA, pero un banco en DORA + NIS2 + CER.

| Aspecto | NIS2 | CRA | CER | DORA |

|---|---|---|---|---|

| Ámbito/Sector | Infraestructuras críticas (energía, salud, ICT); entidades >50 empleados o €10M facturación. | Productos digitales (IoT, software); fabricantes/importadores (excluye médicos/vehículos). | 11 sectores críticos (banca, transporte, agua); entidades designadas por Estados. | Sector financiero (bancos, seguros, fintech) + proveedores ICT críticos. |

| Enfoque Clave | Ciberseguridad en redes/sistemas; cooperación UE. | Seguridad «por diseño» en ciclo de vida del producto; actualizaciones obligatorias. | Resiliencia amplia (ciber + física/operativa); planes de continuidad. | Resiliencia operativa digital; pruebas de estrés y riesgos ICT. |

| Requisitos Específicos | Auditorías, supply chain, accountability directiva. | Manejo de vulnerabilidades, conformidad (propia o por terceros). | Estrategias nacionales, evaluaciones cada 4 años, respuesta a incidentes. | Framework ICT, testing avanzado, gestión proveedores estricta. |

| Plazos de Cumplimiento | Octubre 2024 (ya en vigor en muchos países). | Diciembre 2027 (reportes desde 2026). | Octubre 2024; identificación hasta 2026. | Enero 2025. |

| Impacto Principal | Amplio para servicios digitales; ~80% overlap con ISO 27001. | Mercado: productos no conformes no se venden en UE. | Físico-digital: cubre riesgos no cibernéticos. | Financiero: fines hasta €5M para proveedores ICT. |

Como se puede apreciar, NIS2 y CER son «hermanas» en infraestructuras (CER es más amplia en riesgos), mientras CRA está «centrada en producto» y DORA tiene clara orientación «financiera».

Hay diferencias en plazos (e.g., NIS2 ya obliga hoy, aunque no esté aprobado el anteproyecto de ley) por lo que es conveniente realizar una evaluación de impacto lo antes posible, teniendo en cuenta las diferentes normas y las peculiaridades de cada empresa.

Planificar la preparación de la empresa a todos estos cambios regulatorios de forma agrupada ayuda a optimizar esfuerzos y a dar un tratamiento unificado, sobre todo al asignar recursos humanos para su gestión, lo que supone ahorro de costes.

Puede contactar con EADtrust si necesita valorar el impacto de la normativa en su empresa y en su industria. Nuestra división de Servicios Profesionales es especialista en Ciberseguridad y ha contribuido a que la propia EADTrust esté certificada en la exigente normativa EIDAS y en diferentes normativas de seguridad certificables : ENS, ISO 27001, ISO 20000-1,…

Es posible ahorrar un 30-50% en costes al integrar el compliance (con un roadmap que cubra NIS2 + DORA en 6 meses). Recuerde que aunque DORA se orienta a entidades financieras, afecta a todos su proveedores.

Si su empresa pertenece a sectores regulados —ya sea fabricando dispositivos, operando infraestructuras o gestionando finanzas— conviene no esperar para pasar a la acción.

iContáctennos llamando al 917160555 para tener un primer diagnóstico del posible impacto regulatorio! Nuestros especialistas pueden ayudarle a transformar obligaciones en oportunidades de innovación segura.