A través de Harlok me he enterado de que se ha publicado la versión española del Wiki sobre seguridad WikiSTC. Habrá que ir dándose de alta para colaborar.

Archivo de la categoría: Seguridad

Entrevista a Kevin Mitnick

Mercè Molist es uno de los mejores periodistas tecnológicos del mundo (en masculino neutro). Posiblemente la mejor periodista tecnológica sobre temas de seguridad en español y catalán. Yo siempre disfruto de sus artículos. De todos. Y estoy pendiente de los medios en los que publica para ver cuando sale un artículo suyo.

Recientemente ha publicado su entrevista a Kevin Mitnick, el famoso hacker (básicamente experto en ingeniería social) al que ayudó a detener Tsutomu Shimomura. Mitnick fué detenido en 1995 y salió en libertad en enero del 2000 a través de un acuerdo con el gobierno estadounidense, en el que se contemplaba que durante tres años no podía acercarse a ningún equipo electrónico (ordenadores, teléfonos, etc.). La historia se ha recogido de forma novelada en el libro «Takedown» de John Markoff con Shimomura, y ha sido llevada a la pantalla grande en una película sin excesivo éxito. La versión de Mitnick se recogió en The Fugitive Game: Online with Kevin Mitnick de Jonathan Littman. Takedown se ha publicado en español, pero el traductor no tenía excesivos conocimientos técnicos y mucha jerga está mal traducida, por lo que los más frikis deberían leerlos en inglés.

Mercè ha realizado una interesante entrevista a Kevin Mitnick que referencia en su blog y que recoge en su página personal.

Enhorabuena por la entrevista.

Securewave Sanctuary Device Control.

Mensaje para directivos y responsables de seguridad.

- Evite que los empleados se lleven ficheros y documentos de la empresa sin su consentimiento.

- Publique y haga cumplir sus políticas de gestión de la información.

Hay normas como la LOPD (Ley Orgánica 15/1999, de 13 de diciembre, de Protección de Datos de Carácter Personal) que imponen ciertas obligaciones a las empresas respecto a las medidas de seguridad que deben seguir.

Lo que pretende esa norma es proteger los datos de las personas, que pueden verse sometidos al abuso de un tratamiento indiscriminado en manos de empresas de marketing y publicidad, especialmente con las posibilidades de tratamiento masivo que dan los ordenadores. Sin embargo, las medidas de seguridad que impone su Reglamento (de momento el Reglamento de la anterior LORTAD, aunque se espera la próxima publicación del Reglamento específico de la LOPD) son de gran utilidad para proteger otros tipos de información.

Uno de los riesgos que han aparecido recientemente es el de los dispositivos de almacenamiento (como memorias y discos duros) que son utilizables mediante puertos USB. Y puesto que prácticamente todos los ordenadores tienen puertos USB, la información de la empresa (tanto la que está en el disco local del ordenador como la que está en los servidores de ficheros y en la intranet) corre el riesgo de acabar en uno de esos dispositivos.

Uno de los riesgos que han aparecido recientemente es el de los dispositivos de almacenamiento (como memorias y discos duros) que son utilizables mediante puertos USB. Y puesto que prácticamente todos los ordenadores tienen puertos USB, la información de la empresa (tanto la que está en el disco local del ordenador como la que está en los servidores de ficheros y en la intranet) corre el riesgo de acabar en uno de esos dispositivos.

La empresa Securewave, cuyos productos distribuye mi empresa Albalia Interactiva ha creado diferentes aplicaciones de seguridad, de las que la más interesante, para atajar el problema que he descrito, es Sancturay Device Control.

Sancturay Device Control es una aplicación ligera que se instala en cada ordenador de la organización y controla los diferentes dispositivos que se le conectan y la información que entra y sale por ellos.

Se gestiona centralizadamente en entornos de red Microsoft que dispongan de Active Directory y permite dar permisos de acceso a periféricos (CD, DVD, Floppy, memory sticks ..) relacionados con grupos de usuarios o de máquinas.

Estos permisos de acceso pueden ser del tipo escritura, lectura o temporales, e incluso en relación con la cantidad máxima de información que se puede insertar o extraer de ellos diariamente. Para usuarios cuyo perfil deba permitir que no se impongan limitaciones, el sistema permite controlar la natiraleza exacta de los ficheros que entran y salen de los dispositivos.

Esta herramienta, de muy bajo coste unitario por licencia (menos de 100 euros, aunque depende del número de unidades adquiridas en una determinada instalación) es una ayuda esencial para poder dar cumplimiento a algunas de las obligaciones de la LOPD que eran muy difíciles de satisfacer hasta fechas recientes.

EMC compra RSA por 2.100 millones de dólares

Aunque EMC es un buen nombre que nos recuerda la única fórmula que recordamos desde el Bachillerato (es broma), RSA puede ser aun mejor.

En julio de 1996, Security Dynamics adquirió por 200 millones de dólares RSA Data Security, la empresa que se creó para comercializar la implementación del algoritmo RSA (por sus creadores Ron Rivest, Adi Shamir, y Leonard Adleman), el software de cifrado más utilizado del mundo y que es esencial en sistemas como el SET (Secure Electronic Transactions) y el SSL usado por Netscape, Microsoft, IBM, AT&T, y otros, en sus servidores «seguros». Al conocerse entonces la noticia las acciones de Security Dynamics subieron un 27%.

En julio de 1996, Security Dynamics adquirió por 200 millones de dólares RSA Data Security, la empresa que se creó para comercializar la implementación del algoritmo RSA (por sus creadores Ron Rivest, Adi Shamir, y Leonard Adleman), el software de cifrado más utilizado del mundo y que es esencial en sistemas como el SET (Secure Electronic Transactions) y el SSL usado por Netscape, Microsoft, IBM, AT&T, y otros, en sus servidores «seguros». Al conocerse entonces la noticia las acciones de Security Dynamics subieron un 27%.

Security Dynamics había crecido gracias a sus sistemas de identificación de tipo OTP (One Time Password) SecurID y su servidor de autenticación asociado ACE/Server.

Security Dynamics había crecido gracias a sus sistemas de identificación de tipo OTP (One Time Password) SecurID y su servidor de autenticación asociado ACE/Server.

La empresa resultante, que adquirió además DynaSoft AB en 1997, conservó el nombre de RSA.

Los años siguientes fueron de crecimiento para Security Dynamics ahora denominada RSA.

- En Febrero de 2001, adquirió Xcert International, desarrolladora de productos relacionados con la certificación digital

- En mayo de 2001, adquirió 3-G International, desarrolladora de productos relacionados las tarjetas inteligentes y la biometría.

- En agosto de 2001, adquirió Securant Technologies, especialista en gestión de identidades, con un producto estrella: ClearTrust.

- En diciembre de 2005, adquirió Cyota, especialista en seguridad online security y solucions anti-fraude y anti-phishing para entidades financieras.

- En abril de 2006 adquirió PassMark Security

Por tanto el movimiento de EMC implica un posicionamiento especial del «sector del almacenamiento y la gestión documental» en el «sector de la seguridad», lo que tiene cierta lógica.

EMC, por su parte, también ha experimentado un gran crecimiento, no solo orgánico sino a través de adquisiciones:

- En agosto de 1999: Data General y CLARiiON

- En abril de 2001: FilePool (que pasó a ser Centera)

- En septiembre de 2002: Prisa Networks

- En abril de 2003: Astrum

- En juiio de 2003: Legato Corporation (fabricante del software EMC Legato Networker backup)

- En octubre de 2003: Documentum

- En diciembre de 2003: VMware

- En octubre de 2004: Dantz Development Corporation

- En noviembre de 2004: Allocity

- En diciembre de 2004: System Management Arts

- En agosto de 2005: La propiedad intelectual de Maranti Networks

- En agosto de 2005: Rainfinity

- En octubre de 2005: Captiva Software

- En octubre de2005: Acartus

- En enero de 2006: Internosis

- En mayo de 2006: Kashya

- En mayo de 2006: Interlink Group

- En junio de 2006: nLayers

- En junio de 2006: ProActivity Software Solutions Ltd.

EMC, que cerró 2005 con una facturación de 9.660 millones de dólares (un 17% más que en 2004), pagará 28 dólares por cada acción de RSA, cuyos ingresos mundiales en el 2005 fueron de 310,10 millones de dólares (un 0,8% más que en 2004). De esta forma, el fabricante de almacenamiento desembolsará cerca de 2.100 millones de dólares para tomar las riendas de un proveedor cuyo catálogo engloba soluciones de seguridad relacionadas con la autenticación, el control de accesos, la administración de identidades y la protección de datos

Cuando concluya la operación a finales de 2006, RSA pasará a convertirse en la división de seguridad de EMC, dirigida por Art Coviello, hasta ahora CEO y presidente de la compañía de seguridad, que pasará a ser uno de los vicepresidentes de EMC.

Con toda seguridad, el nombre de RSA se incorporará al elenco de marcas tan señeras como Documentum. Captiva, Centera, Vmware, Legato y tantas que exhibe EMC.

Tractis, modelo de buenas prácticas en Firma Electrónica

Acabo de publicar mi primer POST como blogger invitado en el Blog de Negonation, como preparación del próximo lanzamiento de Tractis.

La verdad es que estoy muy orgulloso del pequeño pero importante papel de Albalia en el proyecto.,

Las frecuentes críticas a determinadas implementaciones de firma electrónica (o recomendaciones de otras) que hago en este blog han sido tenidas en cuenta en el proyecto de Tractis. Mi visión sobre la obligatoriedad de reconocer cualquier certificado reconocido, ha sido tenida en cuenta en el proyecto de Tractis. La importancia de generar evidencias electrónicas con indicación de tiempo y validación, ha sido tenida en cuenta en el proyecto de Tractis.

La transparencia en el esfuerzo de desarrollo, elementos de visión y de implementación, y el conocimiento de las personas que están detrás del proyecto, me hacen abrigar grandes expectativas respecto a su éxito. Cuando eso suceda podré decir: «yo estuve allí, preparando el lanzamiento«.

Esquema de Certificación de Prestadores de Servicios de Certificación (PSC)

Anteayer tuve la satisfacción de presidir la reunión plenaria del Esquema de Certificación de PSC desarrollado por ASIMELEC.

Este esquema (Proyecto Bitácora) ha merecido el apoyo del Ministerio de Industria, Turismo y Comercio, dentro del Plan Nacional de Investigación Científica, Desarrollo e Innovación Tecnológica 2004-2007.

Supone el sistema más elaborado existente en España para el cumplimiento de lo previsto en el artículo 11 de la Directiva 1999/93/CE de Firma Electrónica:

1. Los Estados miembros interesados notificarán a la Comisión y a los demás Estados miembros lo siguiente:

a) información sobre los sistemas voluntarios de acreditación de ámbito nacional, incluidos cualesquiera requisitos adicionales con arreglo al apartado 7 del artículo 3;

b) el nombre y dirección de los organismos nacionales competentes en materia de acreditación y supervisión, así como de los organismos a que se refiere el apartado 4 del artículo 3; y

c) el nombre y dirección de todos los proveedores nacionales de servicios de certificación acreditados.

2. Toda la información facilitada en virtud del apartado 1 y cualquier modificación de su contenido serán notificadas por los Estados miembros a la mayor brevedad.

El servicio de información del artículo 11 ya se ha actualizado desde la última vez que hablé de este tema. Esta es la información que (¡por fin!) figura sobre España:

SPAIN

a) information on national voluntary accreditation schemes, including any additional requirements pursuant to Article 3(7):

Spain has no national governmental voluntary accreditation schemes.

Nonetheless, there is a private initiative of a voluntary accreditation scheme managed by the «Asociación Multisectorial de Empresas Españolas de Electrónica y Comunicaciones» (ASIMELEC – www.asimelec.es)

The Spanish Law on electronic signatures implements article 3(7) of the Directive. Therefore, Public Administrations may impose additional requirements accordingly.

b) the names and addresses of the national bodies responsible for accreditation and supervision as well as of the bodies referred to in Article 3(4):

– Body responsible for supervision:

Ministry of Industry, Tourism and Commerce. http://www.mityc.es (Spanish/English)

– Accreditation body:

NA

– Certification bodies: In process of being designated: National Cryptology Centre – National Intelligence Centre. http://www.oc.ccn.cni.es/index_en.html

c) the names and addresses of all accredited national certification service providers:

The certification service providers which have notified (not accredited) their activities in Spain at the present moment are listed in the following URL:

http://www11.mityc.es/prestadores/busquedaPrestadores.jsp (Spanish)

Creo que este es un gran espaldarazo para el esquema y pronto se conocerán otros de igual o de mayor calado.

Entre las decisiones adoptadas en la reunión a la que me refiero, cabe señalar la aprobación de las tarifas de obtención del sello de calidad de ASIMELEC para PSC, para lo que queda de 2006 y para el 2007, que hacen que la propuesta sea muy atractiva para los prestadores de servicios de certificación que hasta la fecha se hubieran auditado bajo las especificaciones de Webtrust for CAs.

Avanzo los principales valores:

- Primera certificación (válida por 2 años):

- Certificado normalizado: 6.000 euros

- Certificado reconocido: 12.000 euros

- Certificaciones sucesivas (por renovación o cambio de alcance, validez 2 años):

- Certificado normalizado: 3.000 euros

- Certificado reconocido: 6.000 euros

El pago puede fraccionarse en los 2 años de vigencia del sello de calidad, aunque debe tenerse en cuenta que el mantenimiento del sello tiene un coste, el segundo año, del 20% del coste de la certificación sucesiva (lo que en el certificado normalizado equivale a un coste anual de 1.800 euros).

Además de acreditar las buenas prácticas adoptadas por el PSC, el sello aporta otras ventajas:

- Facilita la inclusión de las Autoridades de Certificación (CAs) raiz del PSC en los productos de Microsoft.

- Reduce el coste del Seguro Obligatorio de PSC

- Facilita la aceptación del PSC ante las Administraciones Públicas.

ASIMELEC tiene previsto un mecanismo de apoyo para la adopción del sello que lo hace aún más interesante.

Ley de Benford – Newcomb

La ley de Benford, también conocida como la ley del primer dígito, asegura que, en toda colección de números que se refiere de forma homogénea a alguna propiedad natural o hecho estadístico de la vida real, aquellos números que empiezan por el dígito 1 ocurren con mucha más frecuencia que el resto de números, los que empiezan por el 2, ocurren con más frecuencia que el resto, salvo el 1 y según crece el valor de primer dígito, más improbable es que este forme parte de un número. Este hecho, que se admite como Ley, se puede aplicar a datos relacionados con el mundo natural o con elementos sociales.

En la página de Manuel Perera Domínguez puede encontrarse un buen artículo sobre la Ley de Bendford, que Manuel elaboró junto con Juan David Ayllón Burguillo.

Esta introducción viene al caso porque esta Ley, no suficientemente ponderada, salió en una conversación que tuve el otro día con Jesús González Fuentes. Estábamos hablando de técnicas de investigación y auditoría, y Jesús, como buen auditor, recordó que en la investigación contable (y por extensión en la de todo tipo de fraudes) esta Ley se ha revelado como un excelente indicador de actividades irregulares.

De modo que la incluyo en la Caja de Herramientas del Investigador Forense Informático como un primer estimador (o disparador de alarma) respecto a los casos a revisar cuando tenemos una amplia colección de casos a estudiar y debemos elegir un procedimiento para priorizar y seleccionar a los más prometedores para profundizar en la investigación.

Para concluir la parte didáctica de esta ley, conviene comentar que el hayazgo se remonta a 1881, cuando el astrónomo y matemático Simon Newcomb observó que las primeras páginas de las tablas de logaritmos de su facultad estaban manifiestamente más usadas que las finales de lo que dedujo que aparentemente los dígitos iniciales de los números (al menos los utilizados en su trabajo por quienes habían consultado las tablas) no son equiprobables. Para cotejar su descubrimiento marchó a otras facultades: ingeniería, física, otras de matemáticas, etcétera. El resultado era el mismo.

Frank Benford, un físico de General Electric reformuló esta ley en 1938, sorprendido por el mismo efecto de páginas gastadas en los libros de logaritmos. El estudió colecciones de datos de todo tipo y generalizó el hallazgo que superaba el marco de las tablas de logaritmos.

Ambos llegaron a establecer la probabilidad de aparición de cada dígito como primer guarismo de un número, por lo que cualquier situación que se diferencia claramente de esta distribución de probabilidades es sospechosa. Esta es la frecuencia (probabilidad) de las diferentes cifras:

1 : 30,1 %; 2 : 17,6 %; 3 : 12,5 %; 4 : 9,7 %; 5 : 7,9 %,;6 : 6,7 %; 7 : 5,8 %; 8 : 5,1 %; 9 : 4,6 %

La VII Conferencia Internacional “Common Criteria”: 19, 20 y 21 de septiembre en Lanzarote

La conferencia anual “Common Criteria” (ICCC, International Common Criteria Conference), que va por su séptima edición, es el punto de encuentro de los reguladores, laboratorios e industria interesados en la certificación de seguridad “Common Criteria” y se ha convertido en el vehículo fundamental de promoción internacional de los avances en la certificación de las tecnologías de la información.

La conferencia anual “Common Criteria” (ICCC, International Common Criteria Conference), que va por su séptima edición, es el punto de encuentro de los reguladores, laboratorios e industria interesados en la certificación de seguridad “Common Criteria” y se ha convertido en el vehículo fundamental de promoción internacional de los avances en la certificación de las tecnologías de la información.

Por primera vez, este evento se desarrolla en España, los días 19, 20 y 21 de septiembre, en el Hotel Princesa Yaiza, en el marco incomparable de Lanzarote.

En la ICCC se anuncian y publicitan los hitos del Arreglo Mutuo de Reconocimiento de Certificados (CCRA, Common Criteria Recognition Arrangement), tales como la incorporación de nuevos miembros consumidores de certificados, la aceptación de nuevos esquemas productores de certificados, la entrega y notificación de los certificados emitidos a lo largo del año, así como los avances técnicos en la norma, y la discusión y puesta en común de problemas y nuevas áreas tecnológicas.

Con la celebración de la Conferencia en España se pretende, por un lado, dar a conocer a la industria y administración española e internacional la existencia del esquema español de evaluación y certificación de las tecnologías de la información, con plena capacidad operativa y reconocimiento internacional.

Con la celebración de la Conferencia en España se pretende, por un lado, dar a conocer a la industria y administración española e internacional la existencia del esquema español de evaluación y certificación de las tecnologías de la información, con plena capacidad operativa y reconocimiento internacional.

Por otro lado, también se busca fomentar la proyección internacional de la industria nacional de productos de seguridad de las tecnologías de la información, dándose a conocer al selecto grupo de asistentes a la conferencia, y estimulando su penetración en el mercado exterior a través de la certificación.

Este evento lo Impulsa el Organismo de Certificación (OC) del Esquema Nacional de Evaluación y Certificación de la Seguridad de las Tecnologías de la Información (ENECSTI), institución que se articula en el ámbito de actuación del Centro Criptológico Nacional (CCN).

El Centro Criptológico Nacional (CCN), dependiente del Centro Nacional de Inteligencia (CNI) es el Organismo responsable de coordinar la acción de los diferentes organismos de la Administración que utilicen medios o procedimientos de cifra, garantizar la seguridad de las tecnologías de la información en ese ámbito, informar sobre la adquisición coordinada del material criptológico y formar al personal de la Administración especialista en este campo.

El Centro Criptológico Nacional (CCN), dependiente del Centro Nacional de Inteligencia (CNI) es el Organismo responsable de coordinar la acción de los diferentes organismos de la Administración que utilicen medios o procedimientos de cifra, garantizar la seguridad de las tecnologías de la información en ese ámbito, informar sobre la adquisición coordinada del material criptológico y formar al personal de la Administración especialista en este campo.

La certificación en seguridad informática Common Criteria se otorga a un equipo o producto (no a una empresa). De los 23 países que reconocen esta certificación, sólo 12 están capacitados para emitirla, entre ellos España, donde el organismo emisor es el Centro Criptográfico Nacional (CCN). Existe un laboratorio certificador operativo del Instituto Nacional de Técnica Aerospacial (INTA), y otro en camino (APPLUS).

- En el INTA se adscribe el Centro de Evaluación de la Seguridad de las Tecnologías de la Información (CESTI) , que evalúa la seguridad de las tecnologías de la información (TICs) de acuerdo a estándares internacionales reconocidos (ISO 15.408/Common Criteria, ITSEC y la ley española de firma electrónica) operando dentro del Esquema Nacional de Evaluación y Certificación de la Seguridad de las TICs y del Centro Criptológico Nacional.

- Applus es la marca comercial del LGAI Technological Center, el Laboratorio General de Ensayos e Investigaciones (en catalán Laboratori General d’Assaigs i Investigacions).Cuenta con 15 centros donde desarrolla tecnología punta en campos tan diversos como polímeros, química, medio ambiente, electromagnetismo, acústica, mecánica, telecomunicaciones, fuego, metrología o Laser y en los que sus técnicos cualificados pueden realizar ensayos, calibraciones, certificaciones, formación técnica e I+D, tanto a nivel nacional como internacional.

Siete compañías españolas, además de las dos que ya lo tienen, están en proceso de obtener esta certificación para alguno de sus productos y el DNI electrónico también contará con esta supervisión.

Entre las companías que cuentan con productos certificados están Safelayer y Microelectrónica Española.

Es importante que, con iniciativas como esta, España empiece a referenciarse en la Industria de la Seguridad, ya que, en mi opinión, es una potencia mundial en este mercado, por sus empresas y por la adopción de tecnologías de seguridad en el sector público y privado.

i-Button y RFID

Hace poco se ha publicado alguna vulnerabilidad de ciertos dispositivos RFID.

Sin minimizar el efecto que la mayor o menor seguridad de estos dispositivos pueda suponer en las aplicaciones prácticas, o la alarma social que signifique el riesgo de suplantación de los futuros Pasaportes que incluirán esta tecnología, cabe recordar que existen muchos tipos de dispositivos RFID y con diferentes medidas de seguridad.

Los RFID sofisticados funcionan a través de un mecanismo de «challenge»-«response» y con tecnología de clave pública: El sensor (adosado a un equipo que aloja los certificados o las claves públicas de las personas autorizadas) genera una clave aleatoria (el reto) que envía al dispositivo RFID. Este «despierta», y cifra el reto con su clave privada, convirtiéndolo en la respuesta. Lo envía al sensor que es capaz de descifrar el reto con ayuda de uno (y solo uno, se supone) de los certificado alojados. Este sistema es «skimming-resistant» y suficientemente robusto para el uso cotidiano.

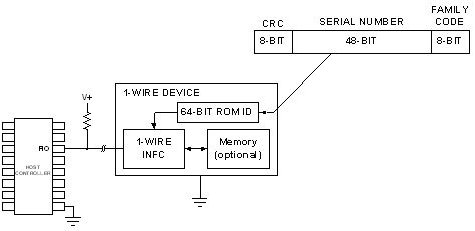

Una interesante alternativa al RFID son los dispositivos de «1-hilo» o «1-wire». Es decir, dispositivos que funcionan por contacto pero uno solo, sin requerir alimentación ni hilo de masa. Estos dispositivos también disponen de diferentes variantes y pueden ser criptográficos o incluir una máquina virtual Java.

Una interesante alternativa al RFID son los dispositivos de «1-hilo» o «1-wire». Es decir, dispositivos que funcionan por contacto pero uno solo, sin requerir alimentación ni hilo de masa. Estos dispositivos también disponen de diferentes variantes y pueden ser criptográficos o incluir una máquina virtual Java.

Echad un vistazo al i-button, que usa esta tecnología y que permite poner una máquina virtual Java en un anillo como los de Scott McNeally (lo que a él le encanta: ha llegado a bromear que espera ver a Bill Gates con otro anillo Java).

Documentos Extraviados y Robados (DER Servicio SADP en el CCI), alternativa a PERSUS

Hace unos días mencionaba un iniciativa para reducir los problemas que se producen cuando perdemos o nos roban la documentación, y de forma destacada, el DNI. Se trata del fihero PerSus gestionado por ASNEF-Equifax.

Rafael Marín, del Centro de Cooperación Interbancaria (CCI), me comenta otra iniciativa que se ha acometido desde esta institución con el mismo objetivo, enmarcada en su política de Prevención del Fraude.

Se trata del Fichero de Documentos Extraviados y Robados (accesible a través del Servicio de Actualización de Datos Personales SADP) que permite que las entidades financieras puedan comprobar ciertos datos en el momento en el que una persona acude a abrir una cuenta en una oficina, aportando documentación que pudiera o no ser robada.

Es importante este tipo de inicativas para paliar los efectos adversos de perder el DNI o de que te lo roben, como se documenta en estos casos:

Sobre este asunto reproduje un artículo originalmente publicado por El Mundo.